▶ 액세스 리스트란?

네트워크에 대한 접근을 제어하는 규칙의 집합이고 네트워크 보안을 강화하기 위해 사용되며, 라우터에서 설정된다.

●액세스 리스트의 종류

○ 스탠더드 액세스 리스트 (Standard Access List): 출발지 주소만을 기준으로 트래픽을 제어하며 일반적으로 단순하고, 네트워크 계층에서의 접근 제어에 사용

○ 익스텐디드 액세스 리스트 (Extended Access List): 출발지와 목적지 주소, 프로토콜, 포트 번호 등을 고려하여 트래픽을 제어하고 더 세부적이고 복잡한 네트워크 접근 제어가 가능하다.

○ 다이내믹 액세스 리스트 (Dynamic Access List):

사용자 이름과 비밀번호를 기반으로 접근을 제어하며 빈번하게 사용되지는 않지만, 특정 상황에서 유용할 수 있다.

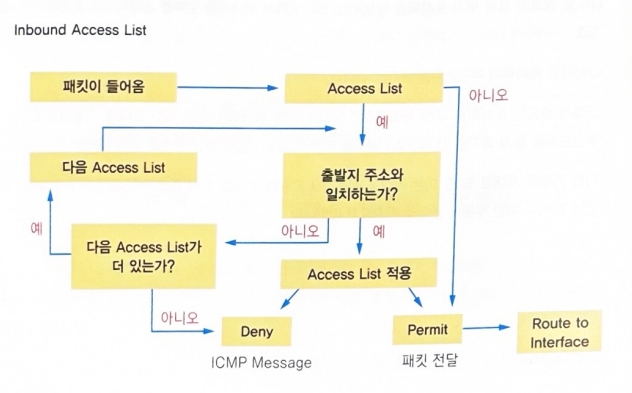

● 액세스 리스트의 구성 및 작동 원리

○ 라우터의 구성 모드에서 access-list [number] [permit | deny] [source] [wildcard-mask] 형태의 명령어를 사용.

○ 스탠더드 액세스 리스트는 출발지 IP 주소를 기준으로 패킷을 허용하거나 차단

○ 익스텐디드 액세스 리스트는 출발지, 목적지, 프로토콜 타입, 포트 번호 등을 고려하여 더 상세한 제어 가능

○ 구성된 액세스 리스트는 인터페이스에 적용되어 트래픽 흐름을 제어

▶액세스 리스트 4가지 규칙

1. 액세스 리스트는 윗줄부터 하나씩 차례로 수행된다.

2. 액세스 리스트의 맨 마지막 line에 'permit any'를 넣지 않을 경우는 default로, 어느 액세스 리스트와도 match되지 않은 나머지 모든 address는 deny된다.

3. 액세스 리스트의 새로운 line은 항상 맨 마지막으로 추가되므로 access-list line의 선택적 추가나 제거가 불가능하다.

4. interface에 대한 액세스 리스트가 정의되어 있지 않은 경우 결과는 permit any가 된다.

▶스탠더드 액세스 리스트

출발지 주소만 가지고 통과 여부를 결정한다.

Router(config) # access-list access-list-number {permit | deny} {source [source-wildcard]} | any }명령어 형식은 맨 앞에 access-list라고 쓰고, access-list number를 넣어준다. 그다음 통과시킬 것인가, 말 것인가를 결정하는

permit과 deny결정한다. 그뒤는 출발지 주소 또는 출발지 네트워크를 넣는다. 만약 출발지 주소를 적지않고 any라고 하면 모든 주소가 포함된다.

▶스탠더드 액세스 리스트 구성 방법

●목적: PC A에 대한 접근 제어

●방향: 이더넷 0 인터페이스에서의 출구(out) 방향으로 적용

●규칙설정:

○ 액세스 리스트 정의

Router(config)# access-list 2 deny 210.240.100.5

Router(config)# access-list 2 permit 210.240.100.0 0.0.0.255

Router(config)# access-list 2 permit 210.240.150.0 0.0.0.255○ 인터페이스에 액세스 리스트 적용

Router(config)# interface e0

Router(config-if)# ip access-group 2 out○ 액세스 리스트

Router# show ip access-lists여기서는 '2'를 사용하였고 스탠더드 액세스 리스트는 1~99 사이의 번호를 사용한다. 인터페이스 방향은 'out'으로 설정되어 라우터에서 나가는 방향으로 액세스 리스트가 적용된다. 모든 액세스 리스트는 마지막에 암묵적으로 'deny all'규칙을 가지며 이를 명시적으로 추가하지 않아도 된다. 이러한 단계를 통해 스탠더드 액세스 리스트를 효과적으로 구성하고 관리할 수 있으며, 네트워크의 보안을 강화할 수 있다.

▶텔넷 접속 제어 과정

●VTY포트 설정

라우터는 텔넷 접속을 위해 VTY 포트를 사용한다. line vty 0 4 명령을 통해 5개의 가상 텔넷 포트를 구성한다. 패스워드 설정과 로그인 요구를 포함한다.

●VTY포트에 액세스 리스트 적용

access-class명령을 사용하여 액세스 리스트 번호와 방향을 지정한다. 예를 들어, access-class 10 in은 VTY 포트에 대한 인바운드(들어오는) 접속을 제어한다.

●액세스 리스트 구성

access-list 10 permit 200.10.10.0 0.0.0.255 명령으로 액세스 리스트를 설정한다. 예를 들어, 200.10.10.0 네트워크의 모든 호스트가 라우터에 텔넷 접속할 수 있도록 허용

●제어 방식 이해

액세스 리스트 번호는 access-class 명령과 일치해야 하며 텔넷 접속 제어는 주로 스탠더드 액세스 리스트 방식을 사용한다. 또 access-class 명령 뒤에 in을 사용하여 들어오는 접속을 제어한다.

line vty 0 4

password cisco

login

!

access-list 10 permit 200.10.10.0 0.0.0.255

!

line vty 0 4

access-class 10 in

password cisco

login*VTY포트: 라우터의 텔넷 을 위한 가상 포트이다. 0부터 4까지 총 5개가 일반적으로 사용된다.

▶스탠더드 액세스 리스트와 익스텐디드 액세스 리스트의 차이

○ 스탠더드 액세스 리스트는 출발지 주소만 제어하는 반면, 익스덴디드 액세스 리스트는 출발지 주소와 목적지 주소 모두를 제어할 수 있다.

○ 스탠더드 액세스 리스트는 전체 TCP/IP에 대한 제어만 하는 반면, 익스텐디드 액셋스 리스트는 ip, tcp, udp, icmp 등 특정 프로토콜을 지정해서 제어할 수 있다.

○ 스탠더드 액세스 리스트는 1에서 99까지의 숫자를 Access List 번호로 사용하고 익스텐디드 액세스 리스트는 100에서 199까지의 숫자를 Access List번호로 사용한다.

맨 처음 액세스 리스트가 있는 것을 확인하고, 없으면 패킷을 그냥 통과시키는 부분은 스탠더드 액세스 리스트와 동일하다. 다만, 익스텐디드 액세스 리스트는 출발지 주소뿐만 아니라 목적지 주소, 프로토콜 등 관리하는 항목이 훨씬 더 많다는 것이 다르다. 따라서 익스텐디드 액세스 리스트는 스탠더드 액세스 리스트에 비해서 훨씬 정교한 액세스의 제어가 가능하다.

▶구체적인 액세스 리스트 예시

access-list 101 deny tcp 150.100.2.0 0.0.0.255 150.100.1.0 0.0.0.255 eq ftp 이 명령은 150.100.2.0 네트워크에서 150.100.1.0 네트워크로 가는 FTP 트래픽을 차단하고 established 옵션은 TCP 연결이 이미 수립된 경우에만 패킷을 허용하는 옵션이다.

access-list 101 deny tcp 150.100.2.0 0.0.0.255 150.100.1.0 0.0.0.255 eq ftp-data

access-list 101 deny tcp 150.100.2.0 0.0.0.255 150.100.1.0 0.0.0.255 eq ftp

access-list 101 deny tcp 150.100.2.0 0.0.0.255 150.100.1.0 0.0.0.255 eq telnet

access-list 101 permit ip any any

interface Ethernet0

ip access-group 101 out

▶HSRP

Hot Standby Routing Protocol의 약자로 시스코 장비에서만 사용되는 기능이다. 라우터가 고장나는 것에 대비해서 라우터 한 대를 더 구성에 포함한 후 메인 라우터가 고장나면 자동으로 두 번째 라우터가 메인 라우터의 역할을 대신하는 기능이다.

HSRP는 실제 존재하지 않는 가상의 라우터 IP주소를 디폴트 게이트웨이로 세팅하게 한 다음, 그 주소에 대해서 Active 라우터와

Standby 라우터의 역할을 두어 처음에는 액티브 라우터가 그 주소의 역할을 대신 수행합니다. 그러다가 액티브 라우터에 문제가 발생하면 자동으로 스탠바이 라우터가 액티브의 역할을 수행할 수 있게 하는 기술이기 때문에, PC글은 자신의 디폴트 게이트웨이를 고치지 않고도 항상 인터넷을 접속할 수 있게 된다.

▶NAT

Network Address Translation의 약자로, 한쪽 네트워크의 IP주소가 다른 네트워크로 넘어갈 때 변환이 되어서 넘어가는 것을 말한다.

○ 내부의 네트워크에는 비공인 IP주소를 사용하고 외부 인터넷으로 나가는 경우에만 공인 IP 주소를 사용하고자 하는 경우

○ 기존에 사용하던 ISP에서 새로운 ISP로 바꾸면서 내부 전체의 IP를 바꾸지 않고 기존의 IP주소를 그대로 사용하고자 하는 경우

○ 2개의 인트라넷을 서로 합하려다 보니 두 네트워크의 IP가 서로 겹치는 경우

○ TCP 로드 분배가 필요한 경우

위와같은 이유로 NAT이 자주 사용된다.

참고! 개인공부를 위해 간략하게 책 내용을 남긴 글입니다.

'개인 공부 > [CCNA] 후니의 쉽게 쓴 CISCO 네트워킹' 카테고리의 다른 글

| 11장 선이 없는 세상, 무선으로의 여행 (1) | 2023.11.23 |

|---|---|

| 10장 세상은 넓고 네트워킹은 계속된다. (1) | 2023.11.23 |

| 8장 라우팅 프로토콜과의 한판 (0) | 2023.11.21 |

| 7장 라우터만 알면 네트워크 도사? (0) | 2023.11.03 |

| 6장 스위치를 켜라! (1) | 2023.11.02 |

포스팅이 좋았다면 "좋아요❤️" 또는 "구독👍🏻" 해주세요!